Um im ersten Experiment/Szenario die Client/Server Endpoint Infrastruktur zu etablieren ist die Infrastruktur mit einem zusätzlichen Computer erweitert.

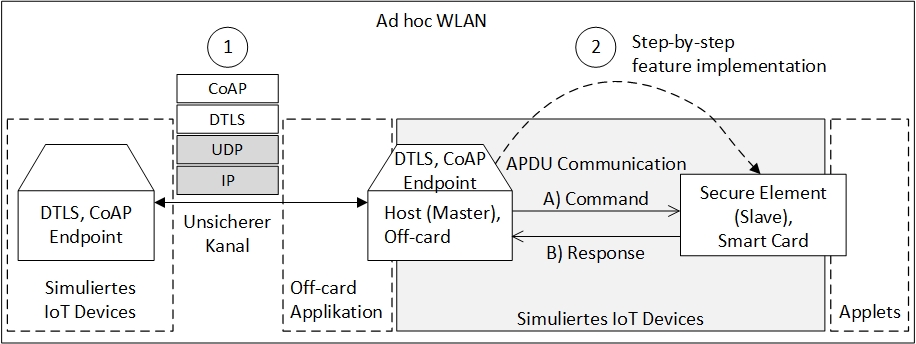

Die folgende Abbildung 6 zeigt die erweiterte Infrastruktur.

Abbildung 6: Infrastruktur für die Auslagerung von Teilen des IoT Protokollstapels auf die Smart Card als Secure Element

Beschreibung der erweiterten Infrastruktur in Abbildung 6:

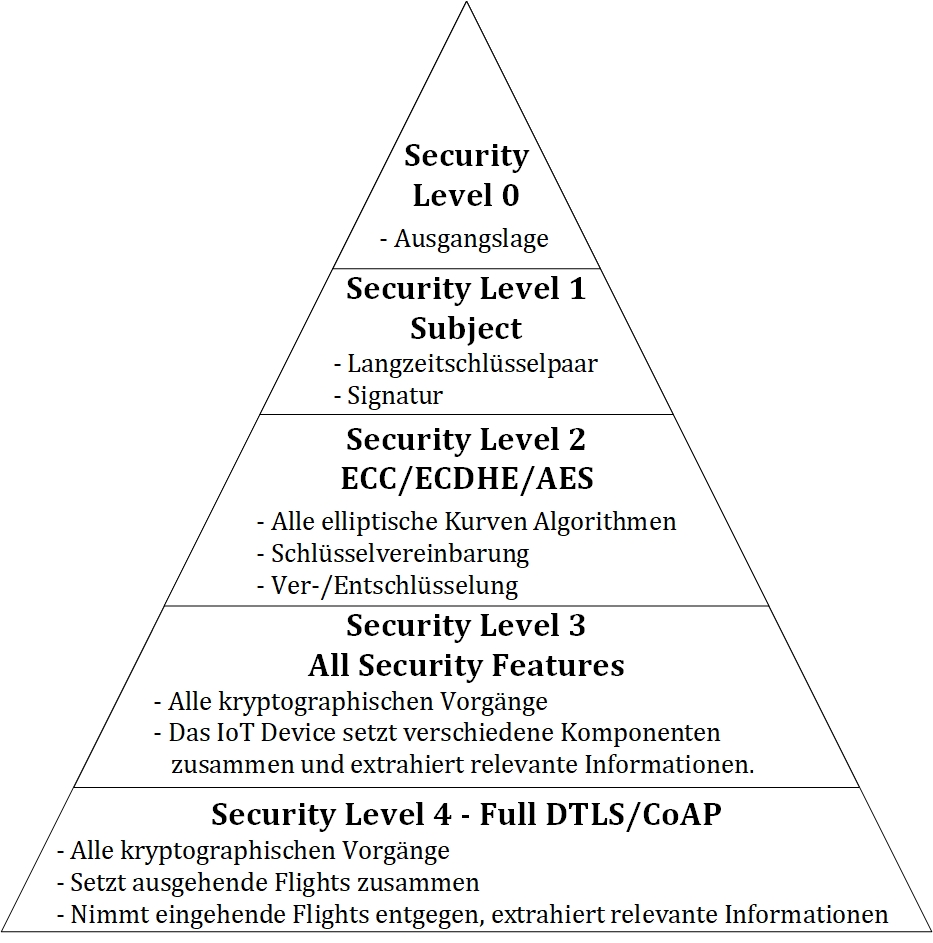

Die folgende Abbildung 7 fasst das Konzept der Security Levels zusammen.

Abbildung 7: Konzept für die schrittweise Auslagerung von Teilen des IoT Protokollstapels auf die Smart Card

Die clientseitigen Sicherheitsmerkmale innerhalb eines DTLS Full Handshakes sind den verschiedenen Security Levels zugeordnet (siehe Abbildung 7). Aufeinander aufbauend ist jeder Security Level in einem Experiment umgesetzt und die entsprechenden Sicherheitsmerkmale auf die Smart Card ausgelagert.

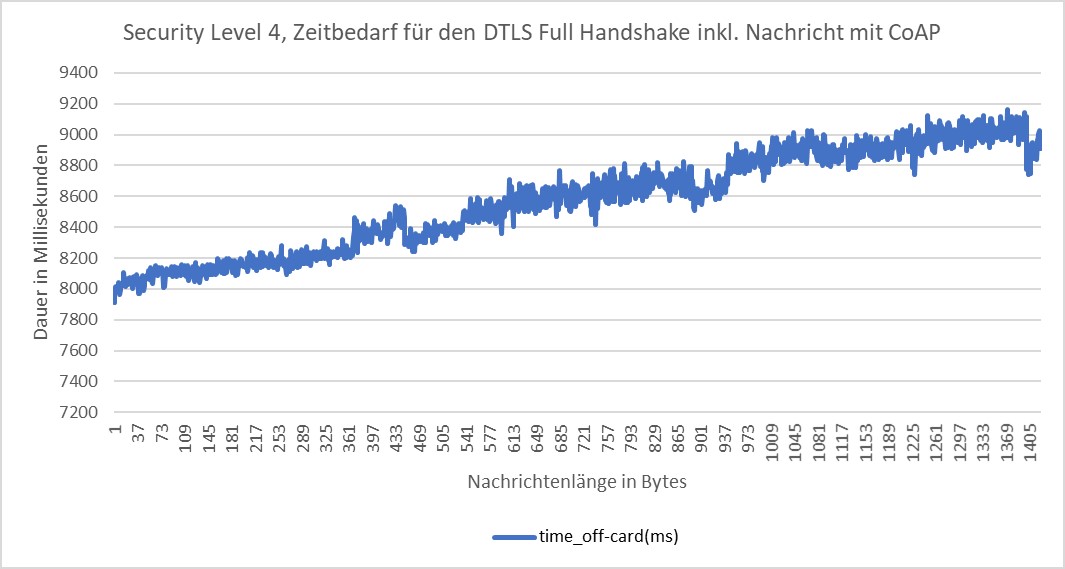

Im Testaufbau können die Umsetzungen der Experimente mit dem jeweiligen Security Level ausgeführt werden. Dabei werden für die unterschiedlichen Nachrichtenlängen die Ausführungszeiten gesammelt. Das Liniendiagramm in Abbildung 8 zeigt Exemplarisch die Auswertung der Ausführungszeiten für die Durchführung des Security Levels 4.

Abbildung 8: Security Level 4, Zeitbedarf für den DTLS Full Handshake inkl. Nachricht mit CoAP

In der Demonstrator Applikation kann der DTLS Full Handshake mit den verschiedenen Security Levels ausgeführt und bezüglich Ausführungszeiten verglichen werden.

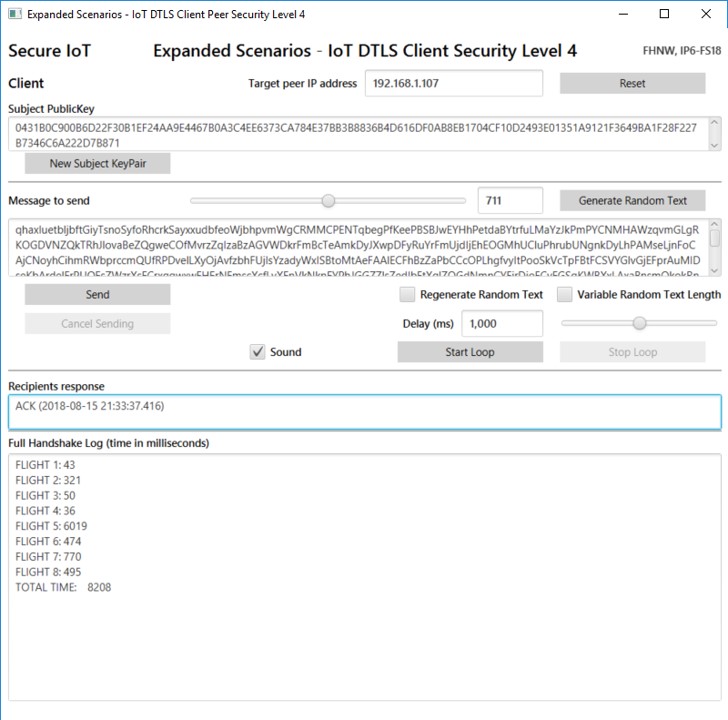

Der folgende Screenshot in Abbildung 9 zeigt exemplarisch die Ausführung des DTLS Full Handshakes mit dem Security Levels 4 aus dem fünften Experiment. Dabei muss auf dem zweiten Computer der Server Endpoint aus dem ersten Experiment in Betrieb sein.

Abbildung 9: Nachvollziehung des fünften Experiments (Security Level 4) in der Demonstrator Applikation

Wie in Abbildung 9 ersichtlich zeigt der Demonstrator nebst der total benötigten Zeit auch die zeiten für die Durchführung der einzelnen Flights innerhalb des DTLS Full Handshakes.

Die Loop Funktionalität ermöglicht die Simulierung der Machine to Machine Kommunikation zwischen dem Client und dem Server Endpoint.